- 企業情報

- 株主・投資家の皆様へ

- 商品・サービス

- サポート情報

- 採用情報

|

住友化学株式会社 |

自己紹介

1983年に入社して以来、ほぼ一貫してIT部門に所属し、COBOLで社内の業務アプリケーションを開発することから始まり、eビジネス、SAP導入、グローバル展開、クラウド化、IoT、ビッグデータ、サイバーセキュリティ、DXと、様々なテーマに携わってきました。2021年にSUMIKADX ACCENTを設立し、社長を兼務しています。

会社紹介

住友化学株式会社は1913年に創業した総合化学メーカーです。海外に75拠点、連結子会社210社を持ち、連結従業員数34,703名、連結売上収益27,653億円となっています。

自利利他 公私一如という創業以来の精神に基づき、事業を通じた持続可能な社会の実現への貢献と、自らの持続的な成長との両立を目指しています。環境・ヘルスケア・食料・ICTを解決に取り組む社会課題の重点分野とし、当社の様々なコア技術を生かしてイノベーションを加速させ、新たなソリューションを生み出していく考えです。今、特に重視しているのは、カーボンニュートラルや生態系保全などの実現に向けた広義のGX(グリーントランスフォーメーション)です。総合化学メーカーには、地球環境に対する責務と貢献の両面があるととらえ、事業を通じてSDGsの達成にも取り組んでいきます。

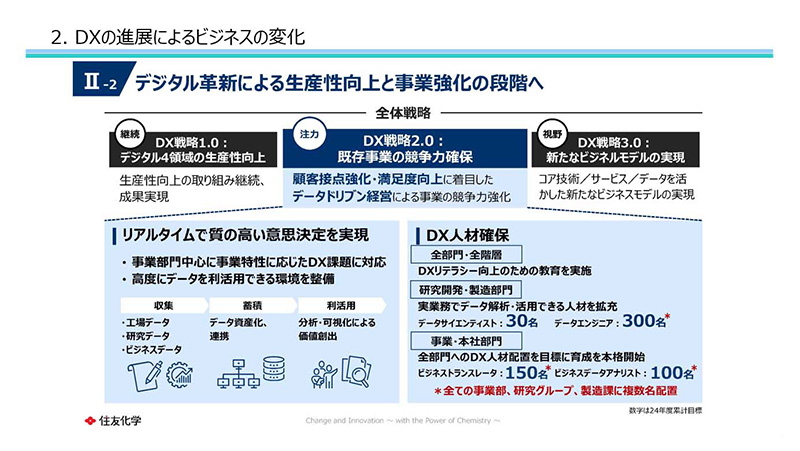

各企業様でも、DX戦略を立てておられることと思いますが、当社のDX戦略1.0から3.0へのロードマップを以下に示します。

1.0は、本格的DXの前段階で、まずはデジタル化による生産性向上を目指します。その後、2.0では、既存事業の競争力を高めていくことがメインテーマとなります。そして、3.0では、コア技術、サービス、データを活用した新たなビジネスモデルを実現していく。この3つの柱をそれぞれ同時並行で進めています。

DXの進展によって、現行のビジネスは自社だけでなく顧客、取引先など周辺企業においても変化します。具体的にどう変わるのでしょうか。

①人とAI(システム)との関係

まず、人とAI(システム)の関係が変わります。最初は、システムは人の補助ですが、そのうちシステムの能力が人を凌駕し、システムが主役になる。業務のIT・デジタル依存度が、現在に比べて桁違いに高まっていきます。AI(システム)でできる仕事はAI(システム)に任せて、人はAIにはできない付加価値の高い仕事へシフトしていくようになります。

②ロケーションフリー

コロナ禍によって、会社に行かなくても結構仕事ができるということに皆、気づきましたが、DXが進展すると、社員の家庭のIT環境、個人の通信機器を使って仕事ができる。もはや、オフィス(=会社のシステムインフラ)にこだわらなくても働ける。ロケーションフリーが現実のものとなっています。

③いつでも社外とつながっている

3つ目の変化は「いつでも社外とつながっている」。コスト削減やスピード、安全性面から、システムをクラウド化する企業が増えています。しかしクラウド化の本当のポイントは、他社ともつながれるということ。今は過渡期で、社内はデジタル化・クラウド化しているけれど、他社とのやりとりは未だ紙でやっている、という状態。しかし、DXが進むと会社間がつながります。クラウドの中で仕事の大半が完結するという時代がそこまできているのです。そして、これがDXの本質だと思います。

④現場と管理の一体化

DXが進展すると、社内の部署間の関係がリアルタイム化していく。システム的な目線で表すと、情報系(IT)と制御系(OT)が一体になる。サイバーセキュリティの切り口でいうと、情報系システムのポイントは、「機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)」と昔から言われています。しかし、従来は、可用性についてはそこまで重視されていませんでした。ところがDXが進み、日常のオペレーションだけでなく、顧客対応から経営の意思決定サポートまで、情報系のカバー範囲が広がってくると、絶対にシステムを止めるわけにはいきません。情報系システムも、制御系システムレベルの可用性が求められるようになっているのです。

一方の制御系ですが、これまでは、HSE(Health・Safe・Environment)を厳守するために、機密性・完全性・可用性を考慮してきましたが、DXの進展によって、情報系とネットワークで結ばれて一体化したために、情報系と同じレベルが要求されるようになってきました。さらにIoT系も出現してきました。このような背景によって、システムのセキュリティに求められるレベルは一段と高くなっていきます。

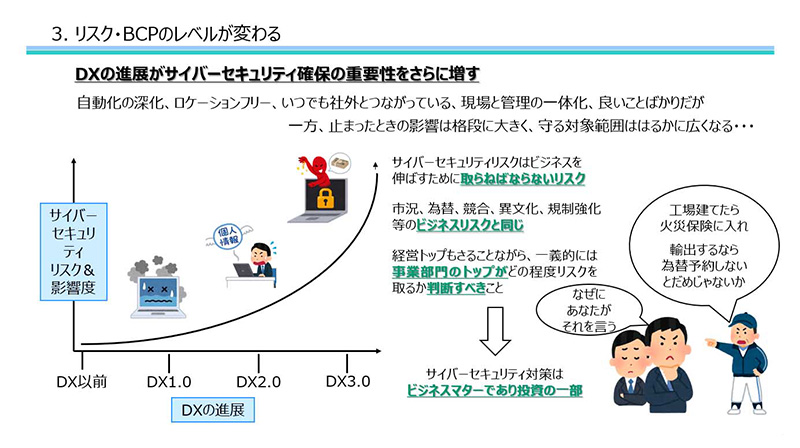

サイバーセキュリティ確保の重要性は今後ますます増していきます。

DXが進展すればするほど、自動化、ロケーションフリー、いつでも社外とつながっている、現場と管理の一体化、といった良い面がある一方で、ひとたびシステムが止まったときの影響は格段に大きく、守る対象範囲ははるかに広くなります。

つまり、DXの進展はビジネス的には成功だが、サイバーセキュリティのリスクや影響力は等比数級に高くなる。もはやサイバーセキュリティ対策は、コンプライアンスとか内部統制といったものではなく、市況や為替といったビジネスリスクと同等のビジネスマターであり、事業部門が責任を持って考える必要がある時代になっています。

サイバー攻撃には、ランサムウエア攻撃、標的型攻撃、サプライチェーンの脆弱箇所を狙う攻撃、ビジネスメール詐欺など、さまざまな脅威があり、業種や規模に関係なく、どの企業も危険にさらされています。

ランサムウエアはビジネスを直撃します。今までのサイバー攻撃の目的は、情報を窃取することで、何年も被害に気づかなかったというケースもあるくらい、見つからないように静かに行われてきました。被害企業は、情報は取られてしまうがビジネスが止まることはありませんでした。

しかし、昨今のランサムウエア攻撃の目的は、情報と金銭の窃取を目的とし、ビジネスを実際に止めて見せるという行動に出ます。その結果、被害企業はひとたび被害にあうと、情報や金銭を取られるだけにとどまらず、関係先への報告や情報共有・開示の段取り、顧客対応、システムとビジネスの復旧作業…と、機会損失は計り知れません。

「個人情報は扱っていない」「貴重な技術情報は持っていない」「システム化も進んでいない」「小さな会社」だから大丈夫、ということはありません。残念ながら、すべて手書き・手作業のビジネスでない限り、どの企業も攻撃対象からは逃れられません。

仮に、「サイバーセキュリティ対策のために予算を確保し、要員も体制も整えた」としても、もはやそういう予防レベルの話ではすみません。「ターゲットにされたらビジネスが止まってしまいますよ、どうしますか、その時の対応を考えていますか?」と、被害にあうことを前提とし、「その後どうするか」まで考えなければならない段階なのです。

会社が守るべきものとして、安全、品質、社会的責任、サステナビリティ、機密情報、財産、評判、株価などがあります。地震や自然災害などと同じようにサイバー攻撃もリスク発生要因の一つと考えられます。ある工場で、「サイバー攻撃の影響は、従来の故障やトラブルで起こるものと同じだから新たに特別な対応や訓練は不要」と言う方がいました。

確かに一理あります。多くの会社では、ビジネスに影響を与えるリスクをすべて洗い出し、BCPも立案済みかと思います。また、サイバー攻撃も含め、さまざまなリスクを、発生頻度と影響度のマトリックスでプロット済みかと思います。しかし、ランサムウエア攻撃を前提にすると見直さなければならないことがあります。

ランサムウエア攻撃を受けると、企業活動が全停止します。もしイメージできないなら、たとえば首都直下型地震をイメージしてください。受注・出荷・入金・支払い処理などのOA系、取引先とのメールのやり取り、全ドキュメントの閲覧がすべて止まります。

仮に、工場設備が稼働可能であったとしても、管理系がとまると、遠からず操業停止に追い込まれます。ただし、首都直下型地震はめったに起きませんし、起きたとしてもそのときは自社だけでなく世の中全体の経済活動が落ちているでしょう。そういう前提でBCPを作られていることと思います。

しかし、ランサムウエア攻撃は、毎年起こるかもしれないし、もし起こったら、社会全体は全く日常通り動いているのに、自社だけが全部止まってしまうという、非常に困った状態になります。これを前提として、リスクの発生頻度・影響度合い両方を見直したうえで、ビジネス部門主体で、実効性のあるBCPを策定し直さなければなりません。

DXの進展で各社がつながることによって、サプライチェーンリスクの発生確率が高まります。それに加え、ランサムウエア攻撃を前提に新しいリスクも考慮しなければなりません。

従来から認識されていたリスクには、海外子会社や業務委託先からネットワーク経由で侵入された、委託先から情報が漏洩した、ソフトウエアの更新時や、正規の部品にマルウエアが潜んでいた、あるいはシステムに脆弱性があった、ビジネスメール詐欺にあったなどがあります。これらの確率は、DXの進展によってどんどん高まっていきます。

改めて認識すべきリスクとしては、システムはつながっていない、デジタル情報もやりとりしていない、ソフトウエアも購入していない、なのに操業が止まるという被害です。すでに日本でも起きています。

このようなサイバー攻撃を前提にすると、サプライチェーン途絶のリスクへの対応は、やはりビジネス部門のトップが担わなければなりません。ビジネスセキュリティ・インシデント・レスポンス(“B”SIRT)チームのような部隊を社内できちんと組織化する必要があるのではないでしょうか。

従来から各社で、組織制度、人材、技術、物理、さまざまな観点から多層的にサイバーセキュリティ対策を行ってきたと思います。しかし残念ながらサイバー攻撃は、100%防ぐことはできません。

弊社でもセキュリティのペネトレーションテストを行いました。すると、外から侵入するのは難しく時間もかかるが、いったん中に入ると案外脆いことがわかりました。城に例えると、外側は堀や高い塀を築いているが、内部はふすまと障子しかないようなものです。しかし、内部までセキュリティが厳しいと日常生活には不便です。システムも同じで、内部のセキュリティをあまりにも厳しくしすぎると日常業務に支障をきたします。結局、ゼロトラストのような仕組みを全てに入れない限り、現実的には境界防御を主にするしかないのです。いずれにせよサイバー攻撃を100%防ぐことはできません。その前提で対策を考えなければなりません。

サイバー攻撃を防ぐには、「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」が重要と従来から言われています。その通りですが、サイバー攻撃に対しては、何よりも「復旧(Recover)」が重要です。

たとえば台風を例にとりましょう。台風対策としては、まず家を補強します。これが「特定・防御・検知・対応」にあたります。「発生リスクを下げる予防的措置」です。これは平時から続ける必要があります。しかし、それでもスーパー台風がきたら家は倒壊してしまいます。倒壊したら建て直しますね。サイバー攻撃にあてはめると、システムやビジネスの「復旧」作業にあたります。

BCPのビジネス対応でしばらくは操業できても、最終的にはシステムを復旧しなければ、完全復旧にはなりません。では、システム復旧のために事前にしておくことは何でしょうか。

ひとつは「バックアップ&リストア」です。オンラインバックアップは役に立たないので、オフラインでバックアップを取る必要があります。しかし、どこまでがクリーンなデータなのか、つまりいつ侵入されたかを探し当てるのは困難なので、頻度の高いバックアップが必要です。リストアは、必ず事前にテストをしておきます。臨時に立ち上げた新環境とのネットワーク接続テストも必ずしておきます。

もう一つは「ソフトウエア・ハードウエアを最新バージョンにしておくこと」です。最新バージョンは脆弱性対応だけでなく復旧の観点からも必要です。だましだまし動かしていた古いハード・ソフトウエアは絶対に再現できません。いざというときシステムを復旧したければ、更新コストを惜しんではいけません。

最後は「システムの断捨離とクラウド化」です。保有するものが多いとそれだけ復旧に時間がかかります。またビジネスの継続を容易にするためにもクラウド化は必須です。その結果として、ゼロトラスト化も可能になっていくでしょう。

社内のセキュリティで考えると、優先的に守るべきは最も脆弱な部署やグループ会社です。サプラチェーンにおいても守るべきは最も脆弱なところですが、他社の事情は見えづらいのでどこが弱いかわからない。誰のせいかと問われたら「お互い様です」としか言いようがありません。他社の対策をどうやって確かめ、保障すればいいのでしょうか。

具体的にサプラチェーンを守るにはどうするか。サプライヤー・顧客とも、お互い見える範囲で、互いのレベルを上げていくしかありません。それを皆がやることで、サプライチェーン全体の底上げを実現する。それしかないのではないでしょうか。

全体の底上げができていないと、4つのリスクがあります。

このようなリスクからサプライチェーンを守るためには、自社内だけでなく、ビジネス面を含めた他社との関連を押さえておかなければなりません。自分の会社は完璧でも、他社の接続先でセキュリティホールが開いているかもしれない。提携先と顧客のID・パスワードを連携するような場合は大変危ないです。

具体的な対策は、まずは「ガイドラインづくり」です。取引先や顧客に最低限のセキュリティ対策を行ってほしいのであれば、具体的にガイドラインを示し、自己点検してもらいます。これによって、こちら側のセキュリティに対する意識の表明になります。さらに言えば、ある程度標準化されたガイドラインを、会社単位ではなく業界で作っていく必要があるのではないかでしょうか。

業界のガイドラインがあれば、共通認識を持つことができ、お互い守り合うことができます。また、ガイドラインを作って終わりではなくアップデートしていくことも、仕組みの中に取り入れていくことが大事です。

自助、共助、公助という言葉があります。これは、自助が難しければ共助に頼り、それも難しければ公助に頼る、ということですが、サイバーセキュリティ対策は、まず共助から。共助の中から各社の自助に必要なアイデアが得られますし、共助の中から効果的な公助の提言や示唆もできる。共助の場は、SC3とか各ISAC、各業界団体などさまざまなところにあります。具体的に一歩踏み込んだ活動を行う「SC3サイバーセキュリティお助け隊サービス」のようなものもあります。このようなところに入って、情報交換から始めていくのでもよいと思います。

制御系システムは従来から、「組織」「技術」「制度」「物理的対策」「人的対策」の5つの側面から、ソフト・ハード面の現実的なセキュリティ対策を継続的に講じてきました。しかし今後は、制御系でも「隔離・復旧手順」がポイントとなります。

マルウエアに感染したとき、どのようにシステムを遮断して隔離するのか、サイバー攻撃を受けた場合に、制御システムをどのような手順で復旧するのか。こういった手順を事前に決めておくことが必要です。また、工場での実地訓練も必須です。

OTとITはもはや一体ですが、実はOTセキュリティ担当者は、エンジニアリングとITの両方の知識が必要です。つまり、工場の安全・安定操業に関する知識とセキュリティに関する知識です。そうでなければ、OTセキュリティは保てません。

設備の置かれている環境やリスク許容度はプラントごとで異なるので、専任の担当者は必須です。しかし一方で、ITとOTの垣根は低くなり、DXによって突然つながったりするので、OTセキュリティを含めた、セキュリティ全体を統括する人が必要になります。

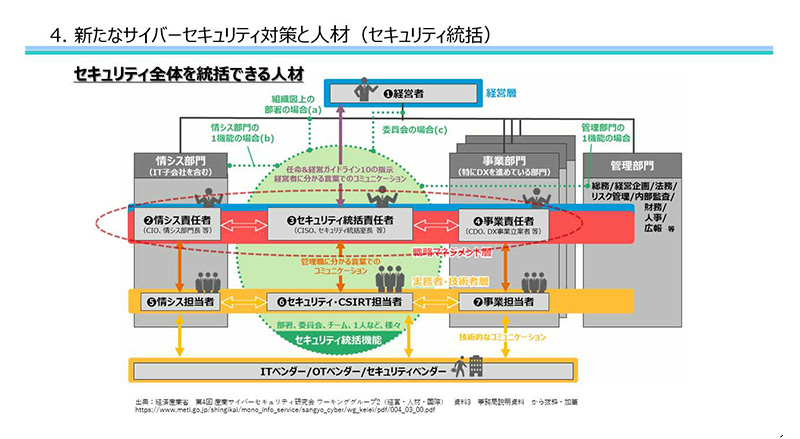

以下は、経済産業省が発表している図式です。

中央に、セキュリティ統括責任者がいます。経営者や情報システム部門、事業部門など、さまざまなところと関係しながら、セキュリティ全体を統括していく責任者です。

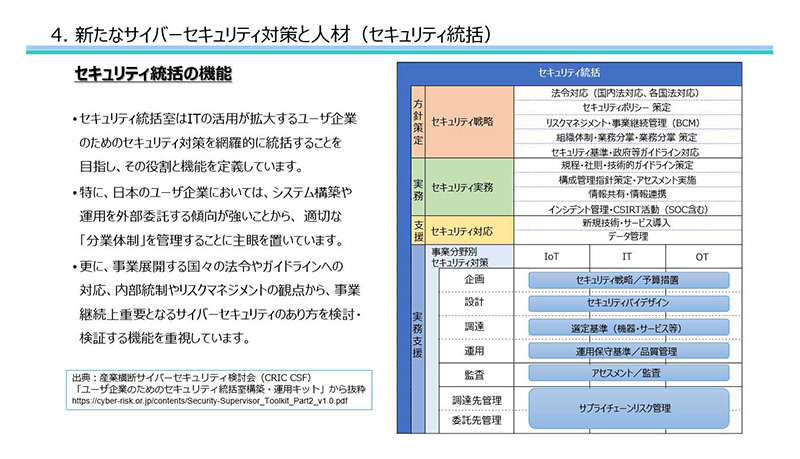

以下は、セキュリティ統括の果たすべき役割の一覧です。

IoT、IT、OTを横串にして、企画、設計、調達、運用、監査、調達先管理、委託先管理という実務があります。当然、その実務を行うためには、方針の策定やルール作りを行わなければなりません。こういった機能を統括するのが、セキュリティ統括責任者です。国の法令やガイドライン等の動きもウオッチしなければいけません。非常に広範囲の業務をカバーしなければなりません。

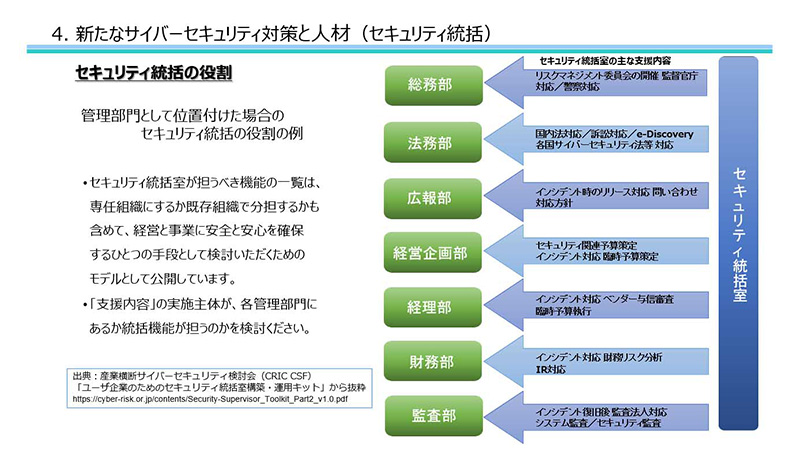

会社の中に、セキュリティに関わりのない部署はありません。何かインシデントが起きた場合、総務、法務、広報は当然関わりますし、セキュリティ関連の予算や方針は経営企画部や財務部にも関連します。監査部も、システム監査やセキュリティ監査といった面で関わります。

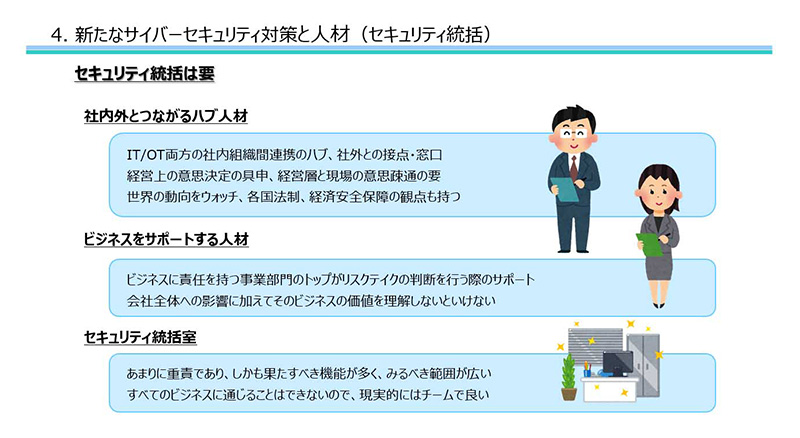

言い換えると、セキュリティ統括は、ビジネスの要なのです。社内外とつながるハブ人材であり、ビジネスをサポートする人材です。

このような機能を一人で果たせる人はいませんので、たとえば「セキュリティ統括室」といったチームでこの機能を果たしていくことが必要ではないでしょうか。

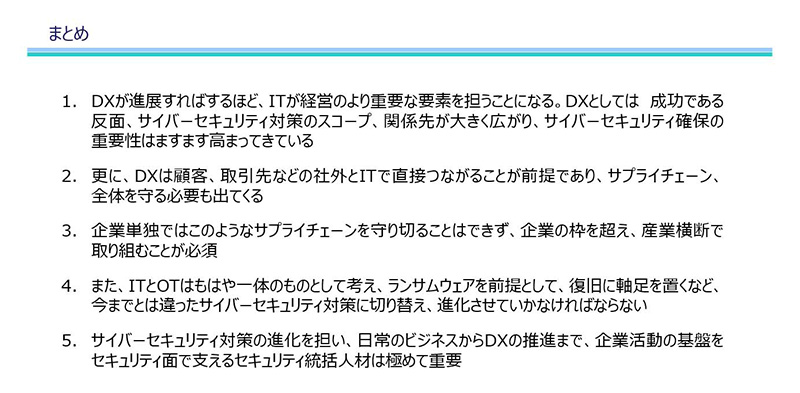

以下はまとめです。

ご清聴ありがとうございました。

化学品製造業・卸売業のビジネス課題解決のヒントに!